ClawdBot을 Cloudflare Tunnel로 안전하게 보호하기

Shodan에서 노출된 ClawdBot 인스턴스들의 보안 위험과 Cloudflare Tunnel을 사용한 안전한 설정 방법을 알아봅니다.

ClawdBot을 Cloudflare Tunnel로 안전하게 보호하기

ClawdBot은 로컬에서 실행되는 강력한 AI 어시스턴트입니다. WhatsApp, Telegram, Discord 등 다양한 메신저와 연동할 수 있어 편리하지만, 기본 설정으로 사용하면 보안 위험이 있습니다. 이 글에서는 Shodan에서 노출된 ClawdBot 인스턴스들의 문제점과 Cloudflare Tunnel을 사용한 안전한 설정 방법을 알아봅니다.

ClawdBot이란?

ClawdBot은 Claude AI를 기반으로 한 오픈소스 개인 AI 어시스턴트입니다. 로컬 머신에서 실행되며, Gateway 서버를 통해 다양한 메신저 플랫폼과 연동됩니다.

주요 특징

- 로컬에서 실행 (Mac, Windows, Linux, Raspberry Pi)

- WhatsApp, Telegram, Discord, Slack 등 지원

- WebSocket 기반 Gateway (기본 포트: 18789)

- 완전한 데이터 프라이버시

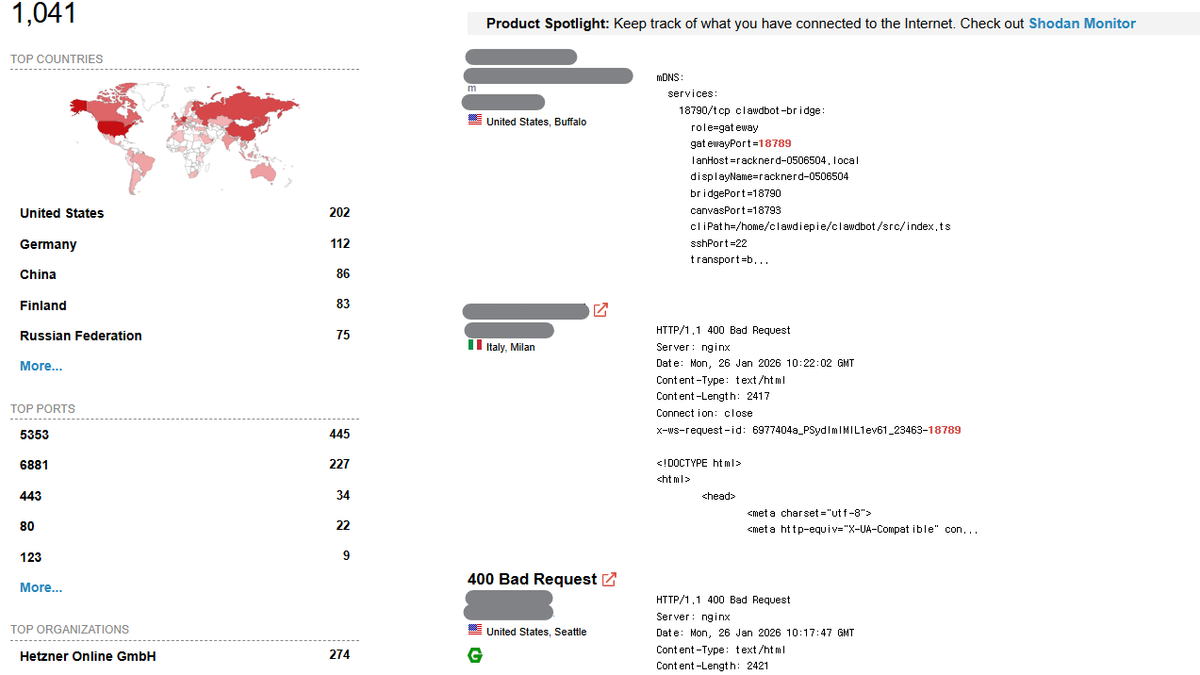

문제: Shodan에 노출된 ClawdBot 인스턴스들

Shodan에서 포트 18789를 검색하면 인터넷에 공개적으로 노출된 ClawdBot Gateway 인스턴스들을 발견할 수 있습니다.

왜 위험한가?

- 무단 접근: 인증 없이 Gateway에 접속 가능

- 대화 내용 유출: AI와의 모든 대화가 노출될 수 있음

- API 키 도용: 연결된 Claude API 키가 악용될 수 있음

- 봇 하이재킹: 공격자가 사용자의 메신저 봇을 제어할 수 있음

많은 사용자들이 편의를 위해 --bind 0.0.0.0으로 외부 접속을 허용하면서 방화벽이나 인증 없이 운영하고 있습니다.

해결책: Cloudflare Tunnel

Cloudflare Tunnel은 서버의 포트를 직접 인터넷에 노출하지 않고도 안전하게 접근할 수 있게 해주는 서비스입니다.

장점

- 포트 노출 없음: 18789 포트를 인터넷에 열 필요 없음

- DDoS 보호: Cloudflare의 보호 기능 자동 적용

- Access 정책: 이메일, IP 등으로 접근 제어 가능

- 무료: 기본 기능은 무료로 사용 가능

관련 포스트

Google Stitch MCP API 공개: AI 에이전트가 UI 디자인을 직접 조작한다

Google Labs에서 실험 중인 AI UI 디자인 도구 Stitch가 MCP(Model Context Protocol) 서버를 공식 지원합니다. 이제 Cursor, Claude Code, Gemini CLI 같은 AI 코딩 도구에서 Stitch 프로젝트를 직접 조작할 수 있습니다.

Claude Code에서 Google Stitch MCP 연동하기: AI로 UI 디자인 자동화

Google Stitch를 Claude Code와 연동하여 텍스트 프롬프트만으로 전문가 수준의 UI를 생성하는 방법을 단계별로 알아봅니다.

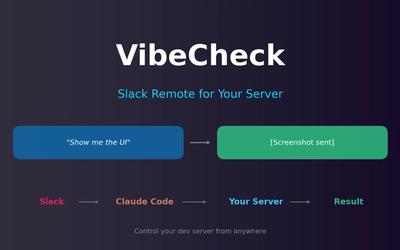

바이브코딩의 맹점: 노트북 없이 내 서버를 확인하는 방법

아이디어는 언제나 노트북 없을 때 떠오른다